|

||||

Глава 7Комплексное обеспечение безопасности ¦ Политика безопасности как фундамент комплексной защиты. Понятие риска ¦ Изменяем настройки по умолчанию. Делаем Windows более безопасной ¦ Как работает система безопасности Windows? Ломаем пароль на вход за 28 секунд! ¦ Побочные электромагнитные излучения ¦ Восстановим, а потом удалим навсегда Любой специалист по информационной безопасности вам скажет, что "создание надежной системы безопасности возможно только при условии использования комплексных многоуровневых решений", и он будет прав. Действительно, было бы наивно и опрометчиво полагаться исключительно на антивирусную программу или межсетевой экран, аргументируя свое мнение чем-то вроде "А у меня самая новая версия и свежие базы…". Прочитав данную главу, вы узнаете: ¦ что такое политика безопасности и как с этим связано понятие риска; ¦ можно ли, не прибегая к сторонним средствам, сделать Windows более безопасной; ¦ как работает система безопасности Windows и правда ли, что восьмизначный пароль можно взломать всего за 28 секунд; ¦ что такое ПЭМИ и как с ним бороться; ¦ как восстановить информацию, а потом удалить ее навсегда. 7.1. Политика безопасности как фундамент комплексной защиты. Понятие рискаЗачем нужна информационная безопасность (ИБ), какими средствами ее можно достичь и как с этим связана политика безопасности? Информация– это актив, ее можно купить и продать. Любая информационная система предполагает некий обмен. Здесь и появляются риски. Информацию можно украсть, подменить, сделать недоступной тому, кому она предназначается. Все эти действия и составляют нарушение информационной безопасности (нарушение трех главных концепций ИБ: конфиденциальности, целостности и доступности). Ключевым понятием в контексте обеспечения информационной безопасности является политика безопасности. Политика безопасности как набор правил и указаний находит свое отражение в документе политики безопасности. Кратко рассмотрим некоторые аспекты применения политики безопасности в контексте управления предприятием. Итак, мы остановились на документе политики безопасности. Прежде всего необходимо обратить внимание на следующее (более подробно об управлении информационной безопасностью можно узнать на страницах международного стандарта ISO 17799:2005): ¦ документ политики безопасности (далее – ПБ) должен соответствовать конкретной системе и максимально адекватно отражать правила, указания и нормы, благодаря которым возможно поддержание ИБ; ¦ документ политики информационной безопасности должен быть утвержден руководством, опубликован и доведен до сведения всех сотрудников и, при необходимости, внешних сторон; ¦ руководству следует назначить роли безопасности, а также координировать и контролировать внедрение мер безопасности в рамках организации; ¦ руководству следует активно поддерживать безопасность внутри организации посредством четких указаний, наглядного примера исполнения, точных заданий и утверждения обязанностей по обеспечению информационной безопасности; ¦ политику информационной безопасности следует пересматривать с определенным интервалом для поддержания ее в адекватном и эффективном состоянии; ¦ система управления информационной безопасностью и ее реализация должны подвергаться независимому аудиту со стороны. Требования к безопасности устанавливаются путем методического определения рисков безопасности. Как только установлены требования к безопасности и риски, а также приняты решения по обработке рисков, следует выбрать и внедрить допустимые средства управления для снижения рисков до приемлемого уровня. Управление рисками. Известно, что риск – это вероятность реализации угрозы информационной безопасности. Анализ риска заключается в моделировании картины наступления неблагоприятных условий посредством учета всех возможных факторов, определяющих риск.

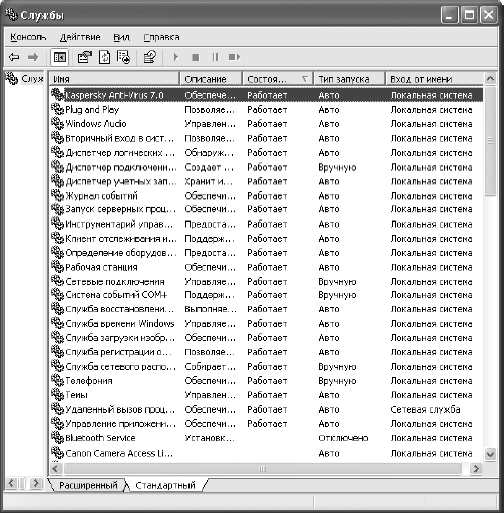

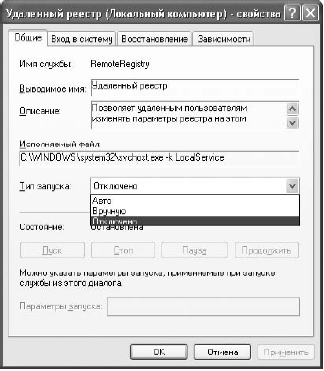

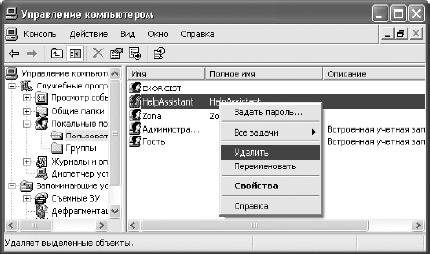

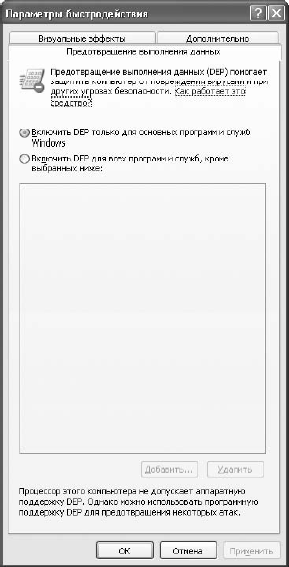

С математической точки зрения, при анализе рисков такие факторы можно считать входными параметрами. Перечислю эти параметры. ¦ Активы – ключевые компоненты инфраструктуры системы, вовлеченные в бизнес-процесс и имеющие определенную ценность. ¦ Угроза, реализация которой возможна посредством эксплуатации уязвимости. ¦ Уязвимости – слабость в средствах защиты, вызванная ошибками или несовершенством в процедурах, проекте, реализации, которая может быть использована для проникновения в систему. ¦ Ущерб, который оценивается с учетом затрат на восстановление системы возможного инцидента ИБ. Оценка ущерба включает в себя не только калькуляцию прямых убытков вследствие реализации угроз. Удобнее говорить о степени нанесенного ущерба в диапазоне от незначительного до высокого. Итак, первым этапом при проведении многофакторного анализа рисков являются идентификация и классификация анализируемых входных параметров. Далее необходимо провести градацию каждого параметра по уровням значимости (например, высокий, средний, низкий). На заключительном этапе моделирования вероятного риска (предшествующем получению численных данных уровня риска) происходит привязка выявленных угроз и уязвимостей к конкретным компонентам ИТ-инфраструктуры (такая привязка может подразумевать, к примеру, анализ риска с учетом и без учета наличия средств защиты системы, вероятности того, что система будет скомпрометирована ввиду неучтенных факторов, и т. д.). Рассмотрим процесс моделирования рисков пошагово. Для этого прежде всего обратим свое внимание на активы компании. Активы. Прежде всего необходимо определить, что является ценным активом компании с точки зрения информационной безопасности. Стандарт ISO 17799, подробно описывающий процедуры системы управления ИБ, выделяет следующие виды активов: ¦ информационные ресурсы (базы и файлы данных, контракты и соглашения, системная документация, научно-исследовательская информация, документация, обучающие материалы и пр.); ¦ программное обеспечение; ¦ материальные активы (компьютерное оборудование, средства телекоммуникаций и пр.); ¦ сервисы (сервисы телекоммуникаций, системы обеспечения жизнедеятельности и др.); ¦ сотрудники компании, их квалификация и опыт; ¦ нематериальные ресурсы (репутация и имидж компании). Следует определить, нарушение информационной безопасности каких активов может нанести ущерб компании и в какой мере. Угрозы. Согласно авторитетной классификации NIST, включенной в «Risk Management Guide for Information Technology Systems», категорированию и оценке угроз предшествует непосредственная идентификация их источников. Так, согласно вышеупомянутой классификации, можно выделить следующие основные типы угроз: ¦ природного происхождения (землетрясения, наводнения и т. п.); ¦ исходящие от человека (неавторизованный доступ, сетевые атаки, ошибки пользователей и т. п.); ¦ техногенного происхождения (аварии различного рода, отключение электроснабжения, химическое загрязнение и т. п.). Вышеописанная классификация может быть далее категорирована более подробно. Так, к самостоятельным категориям источников угроз, происходящим от человека, согласно упомянутой классификации NIST, относятся: ¦ хакеры; ¦ криминальные структуры; ¦ террористы; ¦ компании, занимающиеся промышленным шпионажем; ¦ инсайдеры. Каждый из перечисленных видов угроз, в свою очередь, должен быть детализирован и оценен по шкале значимости (например, низкий, средний, высокий). Уязвимости. Очевидно, что анализ угроз должен рассматриваться в тесной связи с уязвимостями исследуемой нами системы. Задачей данного этапа управления рисками является составление перечня возможных уязвимостей системы и категорирование этих уязвимостей с учетом их «силы». Так, согласно общемировой практике, градацию уязвимостей можно разбить по уровням: ¦ критический; ¦ высокий; ¦ средний; ¦ низкий. Источниками составления такого перечня/списка уязвимостей могут стать: ¦ общедоступные, регулярно публикуемые списки уязвимостей (к примеру, на www.securityLab.ru); ¦ список уязвимостей, публикуемых производителями ПО; ¦ результаты тестов на проникновение (проводится администратором безопасности внутри компании); ¦ анализ отчетов сканеров уязвимостей (проводится администратором безопасности внутри компании). В общем случае уязвимости можно классифицировать следующим образом: ¦ уязвимости операционной системы и программного обеспечения (ошибки кода), обнаруженные производителем или независимыми экспертами; ¦ уязвимости системы, связанные с ошибками в администрировании (например, незакрытые межсетевым экраном порты с уязвимыми сервисами, общедоступные незаблокированные сетевые ресурсы C$, D$ и т. д.); ¦ уязвимости, источниками которых могут стать инциденты, непредусмотренные политикой безопасности, а также события стихийного характера. В качестве яркого примера распространенной уязвимости операционных систем и программного обеспечения можно привести переполнение буфера (buffer overflow). К слову будет сказано, абсолютное большинство из ныне существующих вредоносных программ реализуют класс уязвимостей на переполнение буфера. Простейшая оценка информационных рисков заключается в расчете рисков, который выполняется с учетом сведений о критичности активов, а также вероятностей реализации уязвимостей. Классическая формула оценки рисков: R = D • P(V), где R – информационный риск; D – критичность актива (ущерб); P(V) – вероятность реализации уязвимости. 7.2. Изменяем настройки по умолчанию. Делаем Windows более безопаснойНе секрет, что одним из «факторов слабости» системы Windows являются ее настройки по умолчанию. Открытые по умолчанию диски, множество непонятно зачем работающих служб и сервисов. Итак, приступим. Основные правила безопасности следующие. ¦ Работаем не от имени администратора (надеюсь, что вы не забыли о том, что "вредоносный код может все то, что могут пользователь и служба"). ¦ Отключаем ненужные службы через Пуск > Панель управления > Администрирование > Службы (рис. 7.1 и 7.2).  Рис. 7.1. Службы Windows  Рис. 7.2. Управление запуском – все интуитивно просто Зачем? Все очень просто. Больше работающих служб (имеется в виду связанных с сетью) – больше открытых портов – выше вероятность, что через очередной из этих открытых портов "вломится" червь или вирус. ¦ Удаляем "непрошеных гостей" (HelpAssistant и другие "левые" учетные записи) из списка пользователей (рис 7.3).  Рис. 7.3. Всех «левых» пользователей вон! ¦ В пакете SP2 имеется замечательный инструмент DEP (рис. 7.4). Предотвращение выполнения данных (DEP) используется для предотвращения проникновения на компьютер вирусов и других угроз безопасности, выполняющих вредоносный код из областей памяти, которые должны использоваться только операционной системой Windows и другими программами. В отличие от брандмауэра или антивирусной программы, средство DEP не препятствует установке потенциально опасных программ на компьютер. Однако данное обстоятельство никоим образом не уменьшает значимость данной службы. Если какая-либо программа пытается запустить код (любой код) из защищенной области, DEP закрывает программу и отображает уведомление.  Рис. 7.4. Включаем DEP

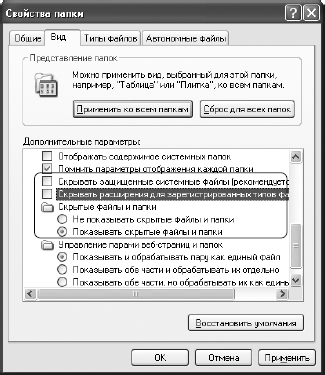

¦ Последний штрих – включаем отображение скрытых файлов и папок, а также системных файлов, снимаем флажок в параметре Скрывать расширения для зарегистрированных типов файлов (рис. 7.5). «Зачем?» – спросят некоторые из читателей. Ответ на этот вопрос приходит сам собой: достаточно вспомнить, к примеру, вирус KESHA, распространяющийся через флэшки в виде скрытого системного файла в скрытой папке Recycled.  Рис. 7.5. Эти три нехитрые настройки могут оказаться весьма и весьма полезными

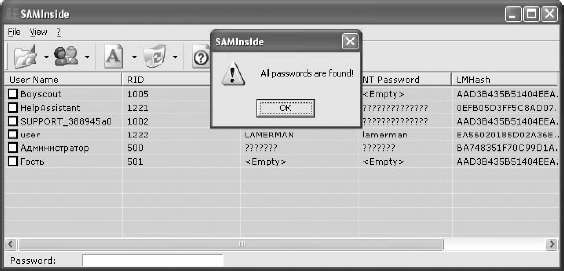

Вышеперечисленные правила – отнюдь не исчерпывающее руководство по оптимизации безопасности системы, однако в большинстве случаев их оказывается вполне достаточно. 7.3. Как работает система безопасности Windows? Ломаем пароль на вход за 28 секунд!«Комплексная безопасность. а при чем здесь взлом Windows?» – спросят многие из читателей. Взлом пароля Windows – это как раз и есть яркий пример успешной атаки, при условии что: ¦ пользователь работает с правами администратора; ¦ не включена служба DEP (в большинстве из случаев программы взлома, подобные описанной ниже, инициируют DEP на принудительный останов службы LSASS); ¦ операционная система не имеет свежих обновлений (от этого, между прочим, в ряде случаев зависит, сработает ли DEP). Итак, технология. Для хранения и обработки таких атрибутов пользователя, как пароли в операционной системе Windows NT и ей подобных, используется SAM (Security Accounts Manager – администратор учетных записей в системе защиты). SAM размещает всю информацию в одноименной базе данных, которая находится по адресу %SystemRoot%\system32\config. Забегая вперед, необходимо сказать, что именно SAM-файл является наиболее ценным трофеем, пропустив который через соответствующую програму, можно получить пароли от текущих учетных записей. Но в данном случае нас в большей степени интересует не взлом как таковой, а уязвимость, посредством которой «брут» имеет место быть. В операционных системах Windows NT для защиты паролей используются две однонаправленные хэш-функции (хэш-функция– алгоритм, используемый для генерации хэш-кодов цифровых объектов, в нашем случае паролей). В Windows-системе присутствуют LM-хэш (Lan Manager-хэш) и NT-хэш (WindowsNT). Наличие двух аналогичных функций необходимо для совместимости со старыми операционными системами. LM-хэш-алгоритм изначально был разработан Microsoft для операционной системы OS/2, он интегрирован в Windows 95/98, Windows for Workgroups и частично в Windows 3.1. Хэш WindowsNT был разработан специально для операционной системы Microsoft Windows NT. На страже LM-хэша стоит известный алгоритм шифрования DES, NT-хэш держится на алгоритме шифрования MD4. А теперь внимание (рис. 7.6)!  Рис. 7.6. Локальный взлом SAM. Понадобилось всего 28 секунд, чтобы взломать пароль из восьми знаков 7.4. Побочные электромагнитные излученияГоворя о многоуровневой защите, нельзя не упомянуть о таком явлении, как утечка информации посредством паразитного электромагнитного излучения. Представьте себе такую ситуацию: ваша компания оперирует с информацией закрытого характера. На обеспечение надежной защиты информации брошены все силы и вложены значительные финансовые средства. Однако криптография, разделение доступа и политика безопасности – все это в одно мгновение может стать совершенно бесполезным. Почему? Все началось в 1985 году в Каннах на Международном конгрессе по вопросам безопасности ЭВМ. Именно тогда сотрудник голландской телекоммуникационной компании РТТ Вим ван Экк (Wim van Eck), продемонстрировав, с какой легкостью можно восстановить картинку с монитора компьютера, шокировал присутствующих специалистов: используя довольно простое в своем роде устройство, размещенное в автомобиле, он сумел снять данные, источник которых находился на восьмом этаже здания, располагающегося на расстоянии около ста метров от места перехвата. Проблема утечки информации через ПЭМИ (побочные электромагнитные излучения) существовала еще в начале ХХ века, однако серьезно изучением этого феномена начали заниматься в конце 1940-х – начале 1950-х годов. Исследования подобного рода носили закрытый характер, что неудивительно, ведь все технические ноу-хау всегда прямым или косвенным образом затрагивали сферу интересов оборонных ведомств. Однако все тайное рано или поздно становится явным, и уже в 1980-х годах количество публикаций на эту щекотливую тему начало неуклонно возрастать. ПЭМИ, возникающие при работе каких-либо электронных устройств, обусловлены протеканием тока в их электрических цепях. Простейшим примером ПЭМИ на бытовом уровне (очень упрощенно) можно считать возникновение индукционных токов в телефонных проводах. Устройством перехвата в данном случае может служить индукционный датчик (например, датчик Холла). Чтобы убедиться в том, что "умная" электроника активно фонит, вовсе не обязательно держать в квартире дорогостоящую аппаратуру, размещаемую в трех огромных чемоданах. Достаточно включить обычный калькулятор и поднести это "чудо техники" к радиоприемнику, настроив последний на прием коротких волн. Специфика ПЭМИСпектр частот ПЭМИ ПК представлен колебаниями в достаточно широком диапазоне: от единиц мегагерц до нескольких гигагерц. Диаграмма направленности побочного электромагнитного излучения ПК не имеет ярко выраженного максимума, что неудивительно: взаиморасположение составных частей ПК (монитор, системный блок, проводники, соединяющие отдельные модули) отличается большим количеством вариантов. Поляризация излучений ПК, как правило, линейная и определяется так же, как и диаграмма направленности, – взаиморасположением соединительных проводов и отдельных блоков. Следует отметить, что именно соединительные провода, а точнее их плохая или совсем отсутствующая экранировка, являются главным фактором возникновения ПЭМИ. С точки зрения реальной утечки информации, не все составляющие спектра ПЭМИ являются потенциально опасными. Среди всей «каши» ПЭМИ большинство ее составляющих – бесполезные шумы. Именно поэтому для разграничения качества ПЭМИ применяют следующее определение: совокупность составляющих спектра ПЭМИ, порождаемых прохождением токов в цепях, по которым передается информация, относящаяся к категории конфиденциальной (секретная, служебная, коммерческая и т. д.), называют потенциально-информативными излучениями (потенциально-информативными ПЭМИ). Наиболее опасными с точки зрения их последующего перехвата являются потенциально-информативные излучения, генерируемые цепями, по которым могут передаваться следующие сигналы: ¦ видеосигнал от видеокарты к контактам электронно-лучевой трубки монитора; ¦ сигналы от контроллера клавиатуры к порту ввода-вывода на материнской плате; ¦ сигналы-спутники различных периферийных устройств, считывателей магнитных дисков и др. Вся картина паразитных излучений ПК в основном определяется наличием резонансов на некоторых частотах. Такие резонансные частоты, как правило, различны даже для двух аналогичных ПК. Что это значит для того, кто занимается перехватом паразитного излучения? Наверное, то, что существует возможность многоканального перехвата с группы мониторов, так как каждая отдельная машина фонит только на своей специфической частоте (имеются в виду максимумы спектра). Как уже было сказано в начале подраздела, наиболее интересным и опасным с точки зрения перехвата информации источником ПЭМИ является монитор ПК, а также проводники, соединяющие отдельные блоки и модули, периферийные устройства, устройства ввода/вывода информации и т. п.

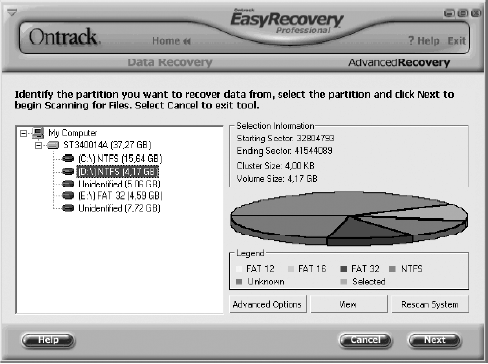

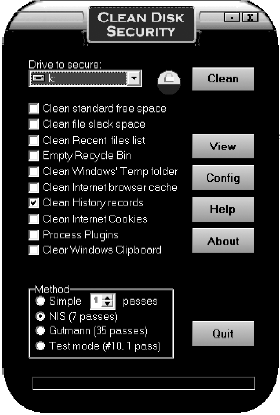

Меры защитыС точки зрения того, кто занимается перехватом ПЭМИ, сам перехват при наличии соответствующей аппаратуры технически не представляет собой чего-то фантастического, а если учесть тот факт, что процесс перехвата не требует активного вмешательства со стороны подслушивающего, сразу же встает закономерный вопрос: как же все-таки можно защититься от этого вида шпионажа? Есть ли выход и что может предпринять обычный пользователь, для которого обеспечение конфиденциальности информации может быть так же важно, как и для администратора безопасности, обслуживающего целую организацию? В странах Западной Европы вопросы защиты электронной аппаратуры (в частности, компьютерной техники) от перехвата информации за счет ПЭМИ и наводок (ПЭМИН) испытывают самое пристальное внимание со стороны соответствующих органов и ведомств. В случае если тестируемое оборудование успешно выдержало все испытания, оно попадает в список так называемых рекомендуемых изделий и – обратите внимание – не может быть экспортировано или продано кому-либо без разрешения американского правительства. Именно так, а не иначе, наши заокеанские соседи относятся к проблеме ПЭМИ. Есть о чем задуматься и нам… Возвращаясь к рассматриваемому вопросу, не без оптимизма хочется заявить, что средства противодействия ПЭМИ есть, причем на любой вкус. Что касается обычного пользователя ПК, обеспокоенного утечкой информации, то здесь прежде всего следует обратить внимание на пассивные методы защиты. А именно: имеется в виду электромагнитное экранирование устройств и помещений, где, собственно, и расположен ПК. Эффективность экранировки может обеспечить экран, изготовленный из одинарной медной сетки с ячейкой 2,5 мм либо из тонколистовой оцинкованной стали толщиной 0,51 мм и более. Экранирующие составляющие (листы стали, фрагменты сетки) должны иметь плотный контакт по всему периметру, что обеспечивается электросваркой или пайкой. После экранировки стен самое время заняться дверями, обеспечив надежный электроконтакт по всему периметру с дверной рамой, что обеспечивается применением пружинной гребенки из фосфористой бронзы или другого подходящего материала, укрепленного по всему внутреннему периметру дверной рамы. С окнами поступают следующим образом: их затягивают одним или двумя слоями медной сетки с ячейкой не более 2 х 2 мм, причем расстояние между слоями сетки должно быть не менее 50 мм. Оба слоя должны иметь качественный электроконтакт с прилегающими стенками помещения посредством уже упоминавшейся в тексте гребенки из фосфористой бронзы или другого подходящего материала. Самое главное – экран необходимо заземлить, для чего вполне подойдет сеть центрального отопления. Превратив таким образом вашу уютную квартиру в бункер СС, вы все равно не обезопасите себя от нежелательных ПЭМИ. Все дело в том, что в процессе работы ПК, помимо "обычных" наводок, возникают квазистатические магнитные и электрические поля, которые достаточно быстро убывают с расстоянием. Но! Такие поля способны вызвать наводки в проводах, выходящих из жилого помещения (телефонные провода, электрические провода и другие варианты). Есть ли выход? Конечно же, есть. Для устранения проблем подобного рода рекомендуется провести экранировку всех выходящих из закрытого помещения проводов – этим шагом вы сведете к минимуму возможность перехвата не только ПЭМИ ПК, но и других наводок, ослабляющих вашу информационную безопасность. Что же касается активных средств противодействия, то здесь, конечно же, хочется упомянуть о генераторах шумов в диапазоне, соответствующем ПЭМИ. В качестве горячего примера можно привести следующие устройства. Сетевой генератор шума NGS предназначен для подавления подслушивающих устройств и систем передачи данных, использующих в качестве канала передачи сеть 220 В. NGS обеспечивает генерацию шума с гауссовской плотностью вероятности мгновенных значений в диапазоне частотного спектра от 300 Гц до 7 МГц. В наиболее часто используемом диапазоне частот от 50 до 500 КГц генератор обеспечивает максимальный уровень спектральной плотности мощности шумового сигнала. К краям диапазона уровень спектральной плотности мощности плавно снижается. Помеха подается в сеть 220 В по шнуру питания. Изделие не создает помех устройствам бытовой электроники. Купол 4М, помимо задач противодействия техническим средствам разведки, может использоваться для блокировки каналов дистанционного управления радиоуправляемых взрывных устройств. Прибор состоит из четырех излучающих модулей, обеспечивающих равномерную амплитудно-частотную характеристику в диапазоне наиболее вероятного применения технических средств разведки и диверсионно-террористических устройств. В ближней зоне излучения прибор обеспечивает блокировку работы сотовых телефонов и подслушивающих устройств, работающих с применением каналов систем мобильной связи (GSM, AMPS, DAMPS, CDMA). Переносной генератор радиошума «БРИЗ» – изделие относится к средствам активной защиты информации и предназначено для защиты объектов информатизации. По принципу действия является широкополосным генератором, создающим маскирующий сигнал в диапазоне до 1 ГГц мощностью не менее 5 Вт, что обеспечивает: ¦ маскировку побочных электромагнитных излучений от средств обработки, передачи и хранения информации (в первую очередь от персональных компьютеров); ¦ блокировку радиоканалов, используемых устройствами дистанционного снятия информации мощностью до 5 мВт; ¦ блокировку приемников различных систем дистанционного управления (СДУ) по радиоканалу (СДУ средствами снятия информации и др.). Генераторы радиошума серии «ШТОРА» предназначены для защиты от утечки информации за счет побочных электромагнитных излучений и наводок, возникающих при работе электронных средств обработки, хранения и передачи информации, а также для предотвращения несанкционированного перехвата информации с помощью маломощных радиопередатчиков. 7.5. Восстановим, а потом удалим навсегда«Огромный дядька взмахивает кувалдой, шаг за шагом приводя винчестер в крайне неузнаваемое состояние.» "Что это за ерунда?" – спросят многие из читателей. "Это всего лишь факт", – ответим мы вам. Наиболее эффективным способом уничтожения данных (а точнее, носителей с данными) и по сей день остается "комиссия по уничтожению данных". В общем, вопрос уничтожения информации стоит особенно остро. Думаю, не стоит вдаваться в подробности, зачем и при каких обстоятельствах бывает необходимо уничтожить данные, так чтобы до них не смог добраться тот, кому эти данные не предназначены. Согласно мировой практике, для безвозвратного уничтожения данных носитель информации подвергается многократной перезаписи нулями или единицами в каждый байт сектора согласно стандартам по уничтожению данных. Более продвинутые техники уничтожения данных предусматривают использование специализированных аппаратных комплексов, "убивающих" данные воздействием мощного электромагнитного излучения на рабочую поверхность носителя (имеются в виду магнитные носители). В домашних условиях, в случаях критической необходимости, таким аппаратным комплексом может стать обычная микроволновая печь, однако использование прибора не по назначению может привести к трагическим последствиям. Не секрет, что когда мы что-либо удаляем с диска, то удаляется не сам файл, а только его заголовок в таблице FAT (File Allocation Table – таблица размещения файлов) или MFT (Master File Table – для NTFS). Даже файлы, удаленные из корзины, несложно восстановить. И даже в том случае, если вы случайно отформатировали диск, это вовсе не повод расстраиваться– существует целый вагон и маленькаяте-лежка программ, призванных восстановить утраченные данные даже после команды format. Рассмотрим некоторые из программ подобного рода. EasyRecoveryПродукты семейства EasyRecovery (рис. 7.7) представляют собой целый комплекс программ для восстановления утраченных данных и поврежденных файлов, а также диагностики жестких дисков. С помощью данного пакета возможно восстановление данных после: ¦ случайного удаления; ¦ атаки вирусов; ¦ повреждения из-за отключения или резких колебаний напряжения в электросети; ¦ ошибок в программе; ¦ проблем при создании разделов или загрузке; ¦ неправильного выключения компьютера; ¦ повреждения структуры файловой системы; ¦ форматирования носителя данных или применения на нем программы FDISK.  Рис. 7.7. Так выглядит окно EasyRecovery Пакет включает в себя такие продукты, как базовый инструментарий EasyRecovery DataRecovery (восстанавливает недоступные, поврежденные или удаленные файлы с разделов FAT и NTFS, с жестких дисков IDE/ATA/EIDE, SCSI, дискет, ZIP и JAZ, а также с других носителей. В модуль также включена возможность восстановления документов Microsoft Word и ZIP-архивов), утилиту для восстановления локальных ящиков электронной почты EasyRecovery EmailRepair (восстанавливает поврежденные файлы почтовых программ Microsoft Outlook и Outlook Express, которые доступны, но не открываются. Пакет дает возможность вернуть удаленные электронные письма из файлов Microsoft Outlook и Outlook Express, а также восстановить поврежденные файлы Microsoft Outlook Express (DBX) и Microsoft Outlook (PST & OST), в том числе файлы Outlook, превышающие порог 2 Гбайт), инструмент EasyRecovery FileRepair (восстанавливает поврежденные документы, созданные при помощи Microsoft Office) и EasyRecovery Professional, в состав которого входит уникальный диагностический инструмент Ontrack Data Advisor, а также расширенные инструменты для восстановления утраченных данных на жестком диске. С помощью EasyRecovery Professional возможно восстановление на диске более 225 файлов различных типов, включая музыкальные MIDI-файлы, файлы звукозаписи, фильмы и многое другое. В том случае если Windows обычными способами загрузить не удается, пользователи получают возможность сделать это с предварительно созданной загрузочной дискеты. Программа хорошо показала себя в полевых условиях и не раз выручала в критических ситуациях типа "мы уже все отформатировали". FinalRecoveryЭто хорошо зарекомендовавшая себя утилита для спасения данных. Поддерживает файловые системы FAT12, FAT16, FAT32 и NTFS, восстанавливает информацию на жестких и флоппи-дисках, которая была удалена из корзины, из командной строки и т. д. Интерфейс прост и интуитивно понятен. В отличие от EasyRecovery, эта программа не столь тяжеловесна (1,22 Мбайт), что имеет свои преимущества. Dead Disk DoctorПрограмма предназначена для полного или частичного восстановления файлов с частично нечитаемых дисков, дискет или других носителей. Она читает файл блоками по 10 Кбайт, и огда устройство (CD-ROM, например) выдает ошибку, размер блока уменьшается в 10 раз, попытка повторяется, и так до тех пор, пока блок данных не будет прочитан без ошибок. Если размер блока достигает минимума, программа пропускает один байт и начинает чтение со следующего. После удачного прочтения размер блока увеличивается в 10 раз и т. д., пока не достигнет максимума – 10 Кбайт. «Кремация…»Как вы уже поняли из первой части раздела, обычное удаление не гарантирует удаление в прямом смысле этого слова – стирается не сам файл, а соответствующая ему запись в таблице разделов. И даже если вы отформатировали диск – его также легко восстановить. Для полного и безвозвратного уничтожения данных используются специальные утилиты – шредеры (от англ. shredder). Смысл их работы заключается в многократной перезаписи стираемых файлов, что гарантирует невозможность их дальнейшего восстановления. Рассмотрим некоторые из таких утилит. Eraser. Популярнейшая программа для безвозвратного удаления файлов, директорий и чистки следов в свободной области диска методом перезаписи. Имеет несколько стандартных режимов работы (включая стандарты DoD и Гутмана) и позволяет создавать свои режимы с произвольным количеством проходов при перезаписи. Для уничтожения данных Acronis Proof Eraser использует известные национальные стандарты уничтожения информации на жестких дисках (например, Российский стандарт ГОСТ P50739-95), а также алгоритмы, разработанные авторитетными специалистами по защите информации, многократно превосходящие национальные стандарты. Программа примечательна наличием планировщика, благодаря которому процесс очистки диска полностью автоматизирован, а также freeware-распространением. RedBut. Программа представляет собой комплексное решение для защиты информации от утечки, доступа посторонних, реализует своевременное удаление или шифрование конфиденциальной информации в экстренных случаях, заметая следы активности операционной системы и пользователя. С помощью RedBut можно удалять указанные файлы и папки без возможности восстановления, а также зашифровывать их современными стойкими криптоалгоритмами. RedBut позволяет очистить множество следов активности системы: файлы журнала приложений Windows, данные в буфере обмена, списки недавно использованных документов, списки часто используемых программ, временные файлы приложений, удаленные файлы в Корзине, а также следы сетевой активности пользователя. В заключение хочется привести краткое описание программы Clean Disc Security (рис. 7.8). Приложение позволяет уничтожить данные одним из четырех вариантов. ¦ Простой вариант (перезапись случайными данными до шести проходов). Может быть полезен для домашнего использования. ¦ Вариант NIS, согласно правилам "National Industrial Security Program Operating Manual", подразумевает использование более продвинутых техник для уничтожения данных, в частности: место на диске с данными перезаписывается семью подходами, каждый из которых включает следующие операции – см. рис. 7.8.  Рис. 7.8. Окно утилиты Clean Disc Security ¦ Gutmann method – уничтожение данных методом Гутмана согласно руководству "Secure Deletion of Data from Magnetic and Solid-State Memory". Gutmann method – наиболее надежный способ уничтожения данных, применяемый, если высока вероятность использования точной аппаратуры для восстановления данных. Как и другие программы аналогичного класса, помимо профессионального уничтожения данных, программа позволяет очистить множество следов активности системы. Скачать приложение можно по адресу http://www.diskcLeaners.com/. |

|

|||

|

Главная | В избранное | Наш E-MAIL | Добавить материал | Нашёл ошибку | Наверх |

||||

|

|

||||