|

||||

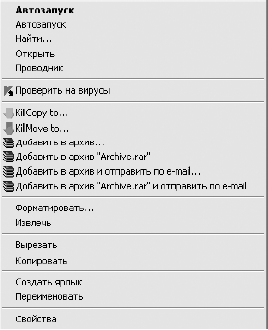

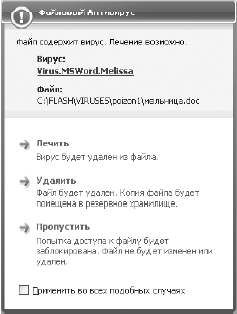

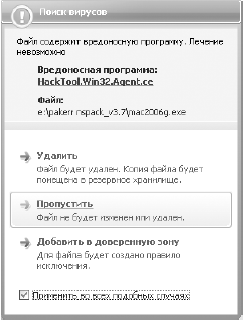

Глава 4Защита от вредоносного ПО ¦ Краткая классификация вредоносного ПО ¦ Выбираем лучший антивирус ¦ Защищаем свой компьютер от троянских коней ¦ Практический экзорцизм – изгоняем "зло-код" голыми руками Новейшие версии вредоносного ПО, которое не определяется антивирусами даже с самыми свежими базами, и модификации уже существующих вредоносных программ уже давно стали фоном современного киберпространства. Вирусописатели всячески изощряются: сегодня уже никого не удивишь вредоносной программой, замаскированной под JPEG-файл. Посещение веб-страницы может запросто обернуться подгрузкой на ваш ПК самого настоящего троянского коня, а выход в Интернет с Microsoft Windows SP1 – MS Blast, сидящим в самом чреве вашей системы. И тут вопрос даже не в том, что количество вновь появившихся уязвимостей ПО имеет экспоненциальный рост. Человек, занимающийся написанием вредоносного ПО, всегда на шаг впереди того, кто делает от него защиту. Цель данной главы – ознакомить читателя с современной классификацией вредоносного ПО (malware). Здесь же рассматриваются классическая схема защиты и вопрос выбора оптимального антивирусного продукта. В заключительном разделе главы читателя ждет овладение практическими навыками борьбы с вредоносным кодом "вручную". 4.1. Краткая классификация вредоносного ПОПо классификации «Лаборатории Касперского» ( www.virusList.com) условно всю разновидность вредоносного программного обеспечения можно разделить на следующие категории: ¦ классические файловые вирусы; ¦ троянские кони; ¦ сетевые черви; ¦ хакерские утилиты и прочие программы, наносящие заведомый вред компьютеру, на котором они запускаются на выполнение, или другим компьютерам в сети. Термин "компьютерный вирус" вошел в обиход с появлением программ, выполняющих некие действия (обычно деструктивного характера) без ведома пользователя и способных заражать другие файлы. Упоминания о первом компьютерном вирусе своими корнями уходят в те далекие времена, когда привычный нам ПК, или "комп", работал под операционной системой MS DOS и гордо назывался ПЭВМ (персональная электронно-вычислительная машина). Происхождение термина "компьютерный вирус" в большей степени обязано понятию биологического вируса. Наверное, потому что так же, как и биологический вирус, компьютерный заражает объект (файл), после чего, размножаясь, заражает другие объекты. Эта упрощенная схема, несмотря на ее некоторую примитивность, оказалась чрезвычайно эффективна как способ существования, причем неважно, о чем идет речь: о вирусе биологическом или компьютерном. Сегодня, в век высоких технологий, проблема компьютерных вирусов стоит особенно остро. В настоящее время количество вирусов стремительно растет: по некоторым оценкам, сейчас их около 500 тыс. видов. Классические компьютерные вирусыПерейдем к рассмотрению типов компьютерных вирусов. Различные типы компьютерных вирусов могут различаться между собой по среде обитания и способу заражения. По среде обитания выделяют следующие типы вирусов: ¦ загрузочные; ¦ файловые; ¦ макровирусы; ¦ скриптовые. Чтобы размножиться, файловые вирусы могут: ¦ инфицировать исполняемый файл, который, будучи запущенным, заразит другие; ¦ создавать так называемые файлы-двойники (такие вирусы носят название компаньон-вирусов); ¦ просто самопроизвольно начать создавать множество своих копий на жестком диске; ¦ использовать специфические особенности структуры файловой системы (link-вирусы). Вот пример из жизни. Достаточно часто встречающимся механизмом распространения вирусного кода является заражение флэш-карты. При работе в зараженной среде вирус копирует себя на флэшку. Далее она попадает на другой компьютер, и тут начинается самое интересное. Пользователь сам запускает на исполнение вирусный код, даже не подозревая об этом. Еще бы! Ведь заражение системы происходит в момент попытки просмотреть содержимое диска! Почему так происходит? Все дело в том, что для своего распространения вирус использует функцию автозапуска содержимого диска. Картина заражения при этом следующая: ¦ в контекстном меню, открываемом при щелчке правой кнопкой мыши на флэш-диске, появляется выделенная полужирным строка Автозапуск (рис. 4.1);  Рис. 4.1. Автозапуск содержимого уже «в силе»! ¦ в корне флэш-диска можно обнаружить файл автозапуска – AutoRun.inf (он скрытый и имеет атрибут Системный); ¦ там же или в какой-либо другой папке – исполняемый файл. Загрузочные вирусы прописывают себя на автозапуск одним из следующих способов: ¦ записав себя в загрузочный сектор диска (boot-сектор); ¦ записав себя в сектор, содержащий MBR (Master Boot Record – системный загрузчик); ¦ просто поменяв указатель на активный boot-сектор. Следует отметить, что популярность загрузочных вирусов пришлась на 1990-е годы. Однако вскоре количество загрузочных вирусов значительно уменьшилось, что связано с переходом на 32-битные операционные системы и отказом от использования дискет как основного съемного носителя информации. Принцип работы загрузочных вирусов можно свести к тому, чтобы заставить систему при перезапуске считать в память и отдать управление не оригинальному коду загрузчика, а коду вируса. Интересно отметить, что при инфицировании диска такой вирус, как правило, переносит оригинальный boot-сектор в какой-либо другой сектор диска (чаще всего в первый свободный). Вышеперечисленные коварства загрузочных вирусов – отнюдь не исчерпывающий список. Заражение таким вирусом может обернуться не просто крахом системы, но и невозможностью последующей установки Windows. Как показывает практика, проблемы подобного рода успешно решаются, если использовать специализированные утилиты вроде Norton Disc Doctor. Макровирусы распространяются, используя богатые возможности макроязыков (рис. 4.2).  Рис. 4.2. Один из макровирусов Активация макровируса происходит в момент открытия инфицированного документа формата Microsoft Office (Word, Excel и PowerPoint). Принцип работы макровируса основан на том, что офисное приложение при своей работе имеет возможность использовать (а в большинстве случаев использует постоянно) макросы. Такие макросы (например, автомакросы) автоматически исполняются в зависимости от состояний программы. Так, к примеру, когда мы открываем документ с расширением DOC, Microsoft Word проверяет его содержимое на присутствие макроса AutoOpen. При наличии такого макроса Word выполняет его. Когда мы закрываем документ, автоматически выполняется макрос AutoClose. Запускаем Word – автоматически вызывается макрос AutoExec, завершаем работу – AutoExit. Макровирусы, поражающие файлы Office, как правило, действуют одним из трех способов. ¦ Автомакрос присутствует (и, соответственно, выполняется) в самом вирусе. ¦ Вирус переопределяет один из стандартных системных макросов (ассоциированный с каким-либо пунктом меню). ¦ Макрос вируса запускается, если пользователь нажимает какую-либо клавишу/сочетание клавиш. Получив управление, такой вирус заражает другие файлы – обычно те, которые в данный момент открыты. Продолжим наше знакомство с классификацией. По способу заражения вирусы делятся на: ¦ перезаписывающие (overwriting); ¦ паразитические (parasitic); ¦ вирусы-компаньоны (companion); ¦ вирусы-ссылки (link); ¦ вирусы, заражающие объектные модули (OBJ); ¦ вирусы, заражающие библиотеки компиляторов (LIB); ¦ вирусы, заражающие исходные тексты программ. Рассмотрим каждый из перечисленных типов подробнее. Перезаписывающие вирусы. Вирусы данного типа характеризуются тем, что заражают файлы путем простой перезаписи кода программы. «Стиль» работы такого вируса можно назвать достаточно грубым, так как перезаписанная программа (файл) перестает работать, к тому же из-за особенностей своей «вероломной» работы вирусы подобного рода легко обнаружить. Паразитические вирусы. Особенностью паразитических вирусов является их способ заражения файлов, а именно: вирус просто «вклинивается» в код файла, не нарушая его работоспособность. Такие вирусы можно разделить по способу внедрения в тело файла. ¦ В начало файлов (prepending): • когда вирус копирует начало заражаемого файла в его конец, а сам при этом копируется в освободившееся место; • вирус просто дописывает заражаемый файл к своему коду. ¦ В середину файлов (inserting). При таком способе заражения вирус просто "раздвигает" файл и записывает свой код в свободное место. Некоторые из вирусов при таком способе заражения способны сжать перемещаемый блок файла, так что конечный размер файла будет идентичным тому, который был до заражения. Возможен и другой вариант внедрения в середину файла – так называемый метод "cavity", при котором вирус записывает свое тело в неиспользуемые области файла. Такими неиспользуемыми, "пустыми" областями могут быть области заголовка EXE-файла, "пробелы" между секциями EXE-файлов либо область текстовых сообщений компилятора. ¦ В конец файлов (appending). Внедрение вируса в конец файла подразумевает, что вирусный код, оказавшись в конце файла, изменяет начало файла, так что первыми выполняются команды вируса. Это достигается путем коррекции стартового адреса программы (адрес точки входа) в заголовке файла. EPO-вирусы – вирусы без точки входа. Особую группу вирусов представляют так называемые вирусы без «точки входа» (EPO-вирусы – Entry Point Obscuring viruses). Такие вирусы при заражении файла не изменяют адрес точки старта. Как же они работают, ведь в любом случае вирус должен получить управление? Все дело в том, что такие вирусы записывают команду перехода на свой код в середине файла. Стартуют такие вирусы не при запуске зараженного файла, а при вызове определенной процедуры, передающей управление на тело вируса. Запуск такой процедуры может произойти в редких случаях, в результате чего вирус может ждать внутри файла многие годы. Вирусы-двойники. К данной категории относят вирусы, создающие для заражаемого файла файл-двойник. Алгоритм работы в данном случае обычно таков. 1. При заражении вирус переименовывает файл-жертву. 2. Записывает свой код на место зараженного файла под его именем. 3. Получив управление, вирус запускает оригинальный системный файл. Скрипт-вирусы, как оно и следует из названия, написаны на различных языках сценариев, таких, например, как VBS, JS, BAT, PHP и т. д. Вирусы данного типа не являются исполняемыми файлами формата EXE, их код скорее похож на команды, выполняемые другими программами, виртуальной DOS-машиной и т. д. Троянские кониК данному типу относят программы, в основном специализирующиеся на воровстве паролей и другой конфиденциальной информации, удаленном управлении и т. д. Более подробно о троянских конях читайте в разд. 4.3.  Рис. 4.3. «Антивирус Касперского 7.0» распознал mac2006 (инструмент для подмены mac-адреса) как самый настоящий Hack-Tool! РуткитыСам термин «rootkit» был заимствован из UNIX-среды. Понятие rootkit использовалось для описания инструментов, применяемых для взлома – получения прав root. В контексте других операционных систем, и прежде всего Windows, rootkit следует рассматривать как программный код или технику, позволяющую скрыть самые разнообразные объекты (процессы, файлы и т. д.). В простейшем случае под rootkit можно понимать любое вредоносное ПО, использующее продвинутые техники для своего сокрытия в системе (более подробную информацию о руткитах вы можете получить в подразд. "Руткит-технологии" разд. 5.3 следующей главы). Сетевые червиЕсли средой распространения вирусов можно считать файловую систему операционной системы, то средой распространения червей является сеть. Сетевые черви для своего распространения могут использовать самые разнообразные из сетей/ сетевых технологий: ¦ Интернет и электронная почта; ¦ системы обмена мгновенными сообщениями; ¦ файлообменные сети типа P2P; ¦ IRC-сети; ¦ LAN-сети; ¦ сети мобильных устройств (телефоны, карманные компьютеры) и т. д. Черви, так же как и вирусы, распространяются в виде исполняемых файлов, но некоторые из них ("пакетные" черви) существуют как набор пакетов. Чтобы инфицировать удаленную систему, черви могут использовать самые разнообразные технологии, но самым популярным и по сей день остается проникновение посредством брешей в системе безопасности операционной системы и сетевых приложений. Ярким примером червя является MS Blast, наделавший в свое время много шума.

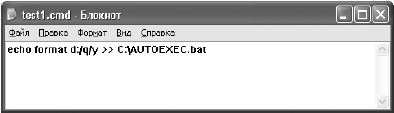

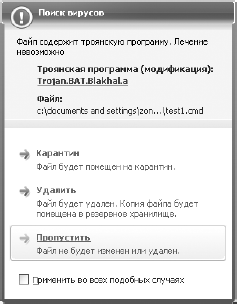

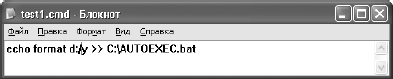

Кратко рассмотрим некоторые из разновидностей червей. ¦ E-mail-Worm – почтовые черви. Как оно и следует из названия, черви данного типа распространяются, используя возможности электронной почты. Запустившись на локальном компьютере (такое часто происходит, если пользователь безответственно относится к прикрепленным файлам, пришедшим невесть от кого и откуда), такие черви автоматически сканируют содержимое жесткого диска в поиске новых адресов электронных почтовых ящиков, чтобы отправить свои копии. ¦ IM-Worm – черви, использующие интернет-пейджеры. Данная категория червей для своего распространения активно использует список контактов интернет-пейджера. ¦ IRC-Worm – черви в IRC-каналах. Для своего распространения используют IRC-каналы. ¦ P2P-Worm – черви для файлообменных сетей. Черви данной категории распространяются по Р2Р-сети банальным копированием своих копий в общедоступные каталоги. Некоторые другие виды вредоносного ПОЭксплоит (Exploit), HackTool. К данной категории относят утилиты, предназначенные (особенно касается эксплоитов) для выполнения произвольного кода либо DoS (Denial of Service – отказ в обслуживании) на удаленной системе. Эксплоит, как правило, – программа на C++, PHP либо Perl-сценарий, использующий уязвимость операционной системы либо приложения, установленного на атакуемом компьютере. HackTool – более широкое понятие, подразумевающее какой-либо инструмент, используемый хакером для взлома (см. рис. 4.3). Constructor – конструкторы вирусов и троянских коней. Программы подобного типа способны генерировать как исходные тексты вирусов, так и непосредственно сами исполняемые файлы. Как правило, инструменты подобного рода включают в себя модули самошифровки, противодействия отладчику и другие инструменты против обнаружения антивирусной программой. FileCryptor, PolyCryptor – сокрытие от антивирусных программ. К данной категории относят утилиты, способные шифровать вирусный код, делая его неузнаваемым со стороны антивирусных программ (более подробно о сокрытии вирусного кода читайте в разд. 5.3). Nuker – фатальные сетевые атаки. Утилиты данного типа способны организовать удаленный отказ в обслуживании системы (DoS) путем отправки на удаленный хост специальным образом сформированного запроса (серии запросов). Как пример – SmbDie, реализующий уязвимость службы NetBios. Bad-Joke, Hoax – злые шутки, введение пользователя в заблуждение. К данной категории относят, по сути, безвредные программы, способные выводить различного рода неординарные сообщения (например, о форматировании диска, хотя никакого форматирования на самом деле не происходит). 4.2. Выбираем лучший антивирусСовершенный антивирус – утопия или продукт ближайшего будущего? Совершенного продукта быть не может в принципе. О каком бы антивирусном продукте ни шла речь, как бы его ни расхваливали создатели, все, что мы имеем на сегодняшний день, – это всего лишь попытка ответить на вызов вирусописателей, не упав лицом в грязь. Ну что ж, чтобы разогреть читателя, в качестве живого примера уместно привести, пожалуй, следующий. Данный пример особенно интересен тем, что его реализация не требует знания языков программирования. Итак, сейчас мы напишем простейший учебный вирус, который будет ни много ни мало – форматировать диск D: (рис. 4.4).  Рис. 4.4. Исходный код нашего учебного скрипт-вируса Одна строка – и вирус готов. Удивлены? Ничего удивительного! Все гениальное просто.

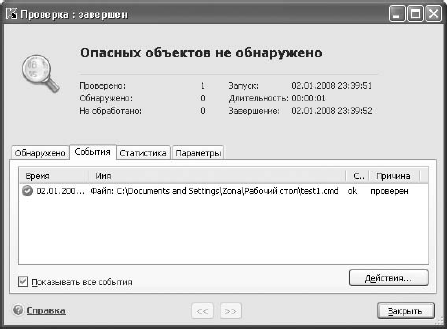

Пропускаем нашего «зверя» через сканер «Антивируса Касперского 7.0» (рис. 4.5). Как видите, результат не заставил себя ждать. Но подождите, это не самое интересное. Сейчас мы подправим один символ (из быстрого форматирование превратится в медленное) (рис. 4.6). Наш код преспокойно проходит проверку (рис. 4.7). Итак, если после наших экспериментов у вас не отпало желание устанавливать какой-либо антивирус вообще, значит, вы на правильном пути. Ведь главное – понять: совершенного продукта нет, однако к этому можно приблизиться.  Рис. 4.5. Реакция «Антивируса Касперского7.0» на скрипт-вирус  Рис. 4.6. Слегка модифицируем нашего «зверя»  Рис. 4.7. Опасных объектов не обнаружено! Так что же нам выбрать и какой антивирус все-таки лучший? Не в силах больше сопротивляться первому вопросу, попытаемся объективно ответить, определив круг наиболее достойных и выбрав из них одного лучшего. Основанием нашей оценки послужат результаты: ¦ ведущих антивирусных лабораторий мира; ¦ независимых экспертных групп, включая результаты наблюдений и активных тестов самого автора. Начнем, пожалуй, с результатов тестов независимого российского информационно-аналитического портала по информационной безопасности (www.anti-maLware.ru). Тест на обнаружениеСуть теста в том, что в каждом тестируемом антивирусе запускалась задача сканирования по требованию каталога с огромным количеством вирусных экземпляров (detection rate test). Тест проводился на машине Intel Pentium 4 2600MHz, 512MB DDRAM с установленной Microsoft Windows XP Professional SP1. Тестовая база вирусов насчитывала 91 202 вируса (коллекция VS2000, сформированная совместно с антивирусными компаниями "Лаборатория Касперского", F-Prot, RAV, Nod32, Dr.Web, Sweep, BitDefender и McAfee). Вирусы в коллекции не повторяются и не имеют уникальных имен согласно антивирусной программе AT LEAST 1. Все вирусные экземпляры были распакованы (не было файлов ZIP, RAR, ACE и т. д.), имели корректные расширения файлов согласно специальной программе Renexts и были уникальны по контрольной сумме (checksum32). Файлы вирусных экземпляров для тестирования были следующих типов: BAT, BIN, CLA, CLASS, CLS, COM, CSC, DAT, DOC, ELF, EML, EXE, HLP, HQX, HTA, HTM, IMG, INF, INI, JS, MAC, MDB, MSG, OLE, PHP, PIF, PL, PPT, PRC, REG, SCR, SH, SHS, SMM, STI, TD0, TPU, VBA, VBS, WBT, XLS, XMI, XML. Все тестируемые программы на момент тестирования имели актуальные версии с обновленными базами данных и максимальными настройками сканирования (включенная эвристика, полное сканирование и т. д.). Настройки по умолчанию не использовались, по причине того что они не обеспечивают максимально возможное качество обнаружения вирусов. Итак, из списка в 26 антивирусов мы видим следующие результаты по обнаружению вредоносных программ. 1. "Антивирус Касперского Personal Pro 5.0.20" – 99,28 %. 2. F-Secure Anti-Virus 2005 5.10.450 – 97,55 %. 3. eScan Virus Control 2.6.518.8 – 96,75 %. 4. Symantec Anti-Virus Corporate 9.0.3.1000 – 91,64%. 5. Norton Anti-Virus 2005 – 91,57 %. 6. McAfee VirusScan 9.0.10 – 89,75 %. 7. BitDefender Anti-Virus 8.0.137 – 88,13 %. 8. Panda Platinum 2005 Internet Security 9.01.02 – 87,75 %. 9. RAV Anti-Virus (куплен Microsoft) 8.6.105 – 87,26 %. 10. FRISK F-Prot Anti-Virus 3.16b – 87,07 %. 11. Panda Titanium Anti-Virus 4.01.02 – 86,27 %. 12. Trend Micro PC-Cillin 2005 12.1.1034 – 85,98 %. 13. Eset Nod32 2.12.4 – 85,66 %. 14. Authentium Command 4.92.7 – 84,92 %. 15. H+BEDV AntiVir 6.30.00.17 – 84,50 %. 16. Alwil avast! 4.6.623 – 79,65 %. 17. Dr. Web 4.32b – 78,71%. 18. Sophos Sweep 3.91 – 73,79 %. 19. UNA Anti-Virus 1.83 – 73,49 %. 20. Norman Anti-Virus 5.80.05 – 65,32 %. 21. Grisoft AVG7.0.308 – 54,07%. 22. Computer Associates E-Trust Antivirus 7.0.5.3 – 52,35 %. 23. ZoneAlarm (VET Antivirus) 5.5.062.011 – 52,32 %. 24. VirusBuster 2005 5.0.147 – 51,51 %. 25. ClamWin 0.83 – 48,44 %. 26. AhnLab V3 Pro 2004 – 38,87 %. Вывод: как видим, первое место в данном сравнительном тестировании занял "Антивирус Касперского".

Второе и третье места в данном рейтинге достались F-Secure Anti-Virus и eScan Virus Control соответственно.

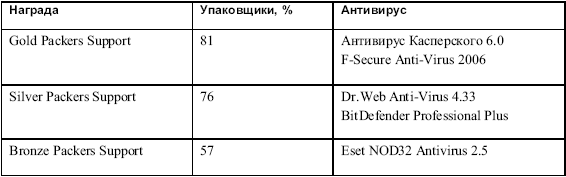

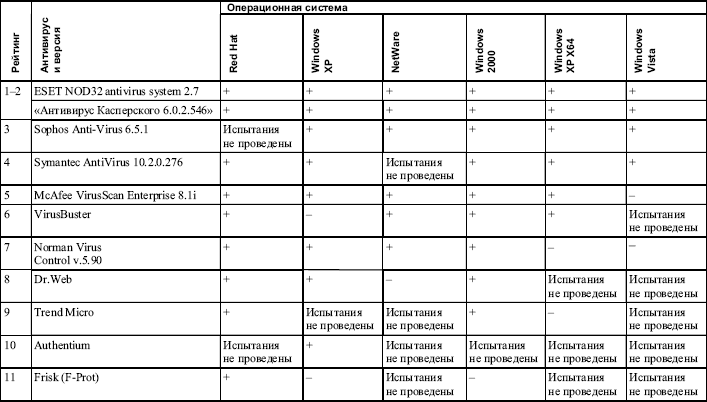

Ну что ж, некоторая закономерность уже прослеживается. Идем дальше. Тест на поддержку упаковщиковКак известно, одним из приемов сокрытия вирусного кода является использование упаковщиков, которые так модифицируют вирусный код, что делают его практически неузнаваемым со стороны антивирусов. Грубо говоря, чем большее количество упаковщиков знает антивирус, тем больше шансов того, что он успешно обнаружит заразу. В данном тесте принимали участие антивирусные продукты 17 производителей, среди которых: ¦ Avast!; ¦ Avira; ¦ Computer Associates; ¦ Eset, F-Secure; ¦ Grisoft; ¦ McAfee; ¦ Panda Software; ¦ Sophos; ¦ Symantec; ¦ Trend Micro; ¦ "ВирусБлокАда"; ¦ Dr.Web; ¦ "Лаборатория Касперского"; ¦ "Украинский Антивирусный Центр". Тест проводился на следующих вредоносных программах, которые были выделены в соответствии со специально выбранной методологией: ¦ Backdoor.Win32.BO_Installer; ¦ Email-Worm.Win32.Bagle; ¦ Email-Worm.Win32.Menger; ¦ Email-Worm.Win32.Naked; ¦ Email-Worm.Win32.Swen; ¦ Worm.Win32.AimVen; ¦ Trojan-PSW.Win32.Avisa; ¦ Trojan-Clicker.Win32.Getfound. Данные вредоносные программы модифицировались с использованием 21 типа упаковщиков (последних на момент проведения теста версий), также выделены в соответствии с выбранной методологией, среди них: ¦ ACProtect 1.32; ¦ ASPack 2.12; ¦ ASProtect 2.1 buid 2.19; ¦ Dropper 2.0; ¦ EXECryptor 2.3.9.0; ¦ ExeStealth 2.76; ¦ Morphine 2.7; ¦ NsPack 3.7; ¦ Obsidium 1.2.5.0; ¦ ORiEN 2.12; ¦ Packman 1.0; ¦ PECompact2 2.78a; ¦ PESpin 1.304; ¦ Petite 2.3; ¦ Private exe Protector 1.9; ¦ UPX 2.01w; ¦ WinUpack 0.39 final; ¦ yoda's Cryptor 1.3; ¦ yoda's Protector 1.0b. Итак, вот, собственно, и результаты тестов (табл. 4.1). Таблица 4.1. Результаты тестов на обнаружение упакованных вирусов

Вывод: мы видим, что достойные результаты по поддержке упаковщиков показали всего 5 из 17 протестированных антивирусов, среди которых оказались следующие. 1. Anti-Virus F-Secure. 2. "Антивирус Касперского". 3. BitDefender. 4. Dr.Web. 5. Eset Nod32. Ну что ж, вполне очевидно, что, помимо лидеров предыдущего теста на количественное обнаружение ("Антивирус Касперского Personal Pro 5.0.20", F-Secure Anti-Virus 2005 5.10.450 и eScan Virus Control 2.6.518.8), в гонку за звание "лучший антивирус" вступили еще три продукта: BitDefender, Dr.Web, Eset. Лидером же нашей виртуальной гонки пока остается продукт "Лаборатории Касперского", занимающий первое абсолютное место по результатам вышеописанных тестов. Тест на лечение активного зараженияВ тесте принимали участие антивирусные продукты 15 производителей, среди которых Avast!, AVG, AVZ, Avira, BitDefender, Eset, F-Secure, McAfee, Panda Software, Sophos, Symantec, Trend Micro, «ВирусБлокАда», «Доктор Веб», «Лаборатория Касперского». Тест проводился на следующих вредоносных программах (названия указаны по классификации "Лаборатории Касперского"), которые были выбраны в соответствии с определенными требованиями: ¦ Adware.Win32.Look2me; ¦ Adware.Win32.NewDotNet; ¦ Backdoor.Win32.Haxdoor; ¦ Trojan-Proxy.Win32.Xorpix; ¦ Email-Worm.Win32.Scano; ¦ Email-Worm.Win32.Bagle; ¦ Trojan-PSW.Win32.LdPinch; ¦ Worm.Win32.Feebs; ¦ Trojan-Clicker.Win32.Costrat; ¦ Trojan-Spy.Win32.Goldun. Итак, вот, собственно, и результаты теста антивирусов на лечение активного заражения. 1. Norton AntiVirus 2007 (80 %). 2. "Антивирус Касперского 6.0" (70 %). 3. BitDefender Antivirus 10 (50 %), Eset NOD32 Antivirus 2.7 (50 %), Sophos Anti-Virus 6.0 (50 %). Вывод: очевидно, что в данном тесте Norton AntiVirus 2007 показал себя с лучшей стороны, заняв первое место. Второе и третье места занимают уже знакомые нам продукты "Антивирус Касперского 6.0" и BitDefender Antivirus 10 (50 %), Eset NOD32 Antivirus 2.7 (50 %), Sophos Anti-Virus 6.0 (50 %) соответственно. Ну что ж, учитывая результаты предыдущих тестов, а также настоящий тест, общий результат выглядит следующим образом. 1. "Антивирус Касперского 6.0" – первое место. 2. BitDefender Antivirus 10 – второе место. 3. Eset NOD32 Antivirus 2.7 – третье место. 4. Norton Antivirus – четвертое место. Это еще не конец. «Virus Bulletin». Теперь обратимся к результатам тестов авторитетного международного британского издания по тестированию антивирусных программ «Virus Bulletin». Ниже приведен обновленный рейтинг антивирусов, основанный на результатах тестирования, которые опубликованы английским журналом "Virus Bulletin" (http://www.virusbtn.com) в феврале 2007 года. Согласно методике оценки антивирусов, высшую оценку, то есть "VB100%", получают антивирусы, которые смогли обнаружить все вирусы, входящие в так называемый список "диких" вирусов (WildList) http://www.wiLdList.org. У многих из наших читателей может возникнуть резонный вопрос: что такое список "диких" вирусов и почему так важно именно его использовать для получения объективных результатов тестов. Так вот, список этот представляет собой модель стандартизации вирусов, собранных независимыми экспертами. Перед тем как попасть в данный список, каждый новый вирус подвергается проверке. Использование данного списка исключает какую-либо субъективность результатов тестирования, которая может возникнуть при использовании произвольной коллекции вирусов. Дабы исключить всякую возможную путаницу и неопределенность по этому вопросу, резонно привести оригинальное описание этого самого "дикого" списка: "This is a cooperative listing of viruses reported as being in the wild by 80 virus information professionals. The basis for these reports are virus incidents where a sample was received, and positively identified by the participant. Rumors and unverified reports have been excluded. Some programs included in this list may fall outside the traditional definition of a computer virus. However, such programs are spreading throughout diverse user populations, are a threat to users and are therefore included in this list. This report is cumulative. That is, this is not just a report of which viruses were seen last month. Monthly data is received from most participants, but the new data is added to the old. Participants are expected to let us know when to remove their name from a virus. The list should not be considered a list of «the most common viruses», however, since no specific provision is made for a commonness factor. This data indicates only «which» viruses are In-the-Wild, but viruses reported by many (or most) participants are obviously widespread. The WildList is currently being used as the basis for in-the-wild virus testing and certification of anti-virus products by the ICSA, Virus Bulletin and Secure Computing. Additionally, a virus collection based upon The WildList is being used in an effort to standardize the naming of common viruses*. Резюмируя вышеприведенный англоязычный оригинал, можно сказать, что использование списка "диких" вирусов позволяет получить максимально объективную оценку надежности того или иного антивирусного средства. Итак, результаты "Virus Bulletin" представлены в табл. 4.2. Обозначения: ¦ "+" – антивирусы, которые смогли определить 100 % вирусов из списка "диких" вирусов (WildList); ¦ "-" – антивирусы, которые не смогли идентифицировать все вирусы из испытательного набора; ¦ "Испытания не проведены" – испытания этого антивируса для данной платформы не проводились. Вывод: невооруженным глазом видно, что первое и второе места в данном авторитетном рейтинге делят между собой Eset (NOD32) и "Антивирус Касперского 6.0.2.546". Ну что ж, момент истины. Подводя итог, необходимо сказать следующее: по совокупным результатам приведенных тестов лидером среди антивирусных продуктов следует признать продукт "Лаборатории Касперского" – "Антивирус Касперского 6.0". На втором месте уверенно располагается NOD32. Каждый из двух антивирусов, соответственно, имеет свои плюсы и минусы. Так, "Антивирус Касперского" можно смело устанавливать в систему, "богатую ресурсами" (с более 512 Мбайт оперативной памяти и мощным процессором). Благодаря гибкой конфигурируемости и набору модулей (модуль проактивной защиты, поиск руткитов и т. д.) он окажется незаменимым помощником при работе в агрессивных вирусных средах. При должном уровне настройки данный антивирус окажется весьма неплохим помощником при поиске "хитрой" модифицированной "заразы". Таблица 4.2. Результаты "Virus Bulletins – рейтинг антивирусов по состоянию на февраль 2007 г.  В то же самое время антивирусный продукт NOD32 можно посоветовать для установки на «слабые» машины, где «притормаживание» системы может оказаться крайне нежелательным. Как и «Антивирус Касперского», NOD32 имеет качественный движок и проработанную систему эвристики, что позволяет рекомендовать его как альтернативное решение при выборе лучшего антивируса. 4.3. Защищаем свой компьютер от троянских конейПо греческому преданию, ахейцы, когда отступали, оставили в «подарок» Трое огромного деревянного коня. Троянцы как дар ввезли его в город Трою. Ночью спрятавшиеся в коне ахейцы поубивали часовых и открыли ворота в город, чтобы впустить основные войска. С тех пор выражение «троянский конь» стало нарицательным – дар врагу, чтобы погубить его. В рамках данного раздела мы поговорим с вами о троянских конях. Что это такое, какими они бывают, как можно подхватить эту заразу и как уберечься от нее. И наконец, самое главное – что делать, если вы все-таки стали жертвой троянского коня. Сразу следует сделать маленькое, но существенное уточнение. Троянский конь – это не то же, что вирус. В отличие от вирусов, которые в основном "убивают" операционную систему и форматируют диски, троянские кони по своей сути существа весьма мирные. Сидят себе спокойно и делают свое черное дело. Основная область компетенции этой части вредоносного ПО – воровство конфиденциальной информации, паролей с последующей передачей всего этого добра хозяину. В классическом варианте троянский конь состоит из клиента и сервера. Серверная часть инсталлируется на машине у жертвы, клиентская – у хозяина, то есть у того, кто создал троянского коня или просто модифицировал его, заставив работать на себя (такое тоже бывает и даже чаще, чем написание троянского коня с нуля). Связь клиента и сервера осуществляется через какой-либо открытый порт. Протокол передачи данных обычно TCP/IP, но известны троянские кони, которые используют и другие протоколы связи, такие как ICMP и даже UDP. Человек, который занимается написанием троянских коней, умело маскирует их. Один из вариантов – замаскировать троянского коня под какую-либо полезную программу. После ее запуска сначала происходит выполнение его кода, который затем передает управление основной программе. Троянский конь также может быть просто, но эффективно замаскирован под файл с любым дружественным расширением, например GIF. Приведем некоторые примеры троянских коней. ¦ Ворующие пароли: • Trojan-PSW.Win32.QQPass.du – китайский троянский конь, ворующий Windows-пароли; • Bandra.BOK – скачивается на компьютер жертвы при посещении определенного сайта, пытается украсть пароли от определенных банковских сайтов; • Bancos.LU – сохраняет пароли во временных файлах, а затем пытается отослать их хозяину; • Banker.XP – собирает конфиденциальные данные, пароли, счета и т. д., отправляя их на определенный адрес. ¦ Утилиты удаленного администрирования– backdoor ("потайная дверь"): • Backdoor.Win32.Whisper.a – троянский конь со встроенной функцией удаленного управления компьютером; • Back Orifice – позволяет постороннему контролировать ваш ПК как свой собственный (более подробно об этой программе см. далее). ¦ Программы-дозвонщики отличаются тем, что могут нанести жертве значительный финансовый урон, устанавливая соединение с зарубежным интернет-провайдером: таким образом, с телефонного номера абонента происходит установление "незаказанного" международного соединения, например с островами Кука, Сьерра-Леоне, Диего-Гарсиа или другим диковинным регионом в зависимости от чувства юмора создавшего программу: • Trojan-PSW.Win32.DUT; • Trojan-PSW.Win32.Delf.gj; • PSWTool.Win32.DialUpPaper. ¦ Троянские кони типа клавиатурных шпионов способны отслеживать нажатия клавиш клавиатуры и отсылать эту информацию злонамеренному пользователю; это может осуществляться по почте или отправкой прямо на сервер, расположенный где-либо в Сети: • Backdoor.Win32.Assasin.2 ; • Backdoor.Win32.BadBoy; • Backdoor.Win32.Bancodor.d. ¦ Загрузчики – представляют собой троянского коня, загружающего из Интернета файлы без ведома пользователя; загружаемое может быть как HTML-стра-ницами нецензурного содержания, так и просто вредоносным ПО: • Trojan-Downloader.Win32.Agent.fk – представляет собой Windows PE EXE-файл. Размер зараженных файлов существенно варьируется; • Trojan-Downloader.Win32.Small.bxp – троянский конь первоначально был разослан при помощи спам-рассылки. Представляет собой Windows PE EXE-файл. Имеет размер около 5 Кбайт. Упакован FSG. Размер распакованного файла около 33 Кбайт. ¦ Дропперы (Dropper) – троянские кони, созданные для скрытной установки в систему других троянских коней (пример – Trojan-Dropper.Win32.Agent.vw). ¦ Proxy-серверы – троянский конь устанавливает в вашу систему один из нескольких прокси-серверов (socks, HTTP), а затем кто угодно, заплатив хозяину троянского коня, либо сам его создатель совершает интернет-серфинг через этот прокси, не боясь, что его IP-адрес вычислят, так как это уже не его IP, а ваш! ¦ Деструктивные троянские кони – помимо своих непосредственных функций сбора и отсылки конфиденциальной информации, могут форматировать диски и убивать операционные системы. Как подхватить "заразу"? Вы можете поймать вирус одним из следующих способов. ¦ Скачивая файлы из сомнительных источников. ¦ С помощью электронной почты – самый распространенный способ заражения. Несмотря на многочисленные предупреждения, прогрессирует благодаря методам социальной инженерии. Прикрепленный файл, даже если он выглядит как картинка, может быть удачно замаскированным троянским конем. ¦ Через дискету, CD, флэш-диск либо другой сменный носитель – довольно распространенный способ заражения. ¦ Просто выйдя в Интернет без установки последних обновлений Windows. Эти пути проникновения неновы, однако именно они наиболее часто используются злоумышленниками. Изобретательность вирусописателей не знает границ. Живой пример – Trojan horse.Bat.Format C, который сидел… в программном коде Trojan Remover (пакет для удаления троянских коней). Разобраться в таких случаях бывает нелегко. Правильность заключения можно проверить, лишь дизассемблировав такую программу. Довольно оригинальный способ заражения – через autorun при попытке прочитать содержимое CD или флэшки. Как вы уже догадались, autorun.exe в данном случае выступает в довольно оригинальной роли. Лучшим способом защиты может стать отключение автозапуска на всех сменных носителях. А теперь горячий пример, который, как я надеюсь, поможет вам лучше разобраться в сути троянизации, заглянув "по ту сторону баррикад". Наш герой – Back Orifice. Без преувеличения будет сказано, с азартным трепетом и чувством глубокого уважения к создателям рассмотрим «анатомию» самой известной и нашумевшей в свое время утилиты удаленного администрирования – Back Orifice (BO). С чего же все началось? Наверняка история создания знаменитого BO была бы неполной без упоминания ее создателей – известнейшей хакерской группы "Cult of the Dead Cow" (cDc). Основанная в середине 1980-х, команда с достоинством прошла огонь, воду и медные трубы и до сих пор процветает и здравствует. В 1993 году участник группы – Drunkfix – создал официальный сайт в Сети, после чего известность хак-группы начала распространятся не только через BBS. Большую заслугу в обретении широкой известности cDc внес один из участников группы – Ratte, который играл роль вроде пресс-атташе. 1 августа 1998 года на конференции Defcon один из членов группы – Sir Dystic – представил Back Orifice широкой публике. Как заявил автор, его детище – лишь подтверждение того, насколько уязвима может быть Windows. Очень скоро BO приобрела статус троянского коня: антивирусные базы пополнились записями типа BackDoor: BOrifice, Trojan.Bo – чему, собственно, удивляться особенно и не приходится, ведь BO с успехом можно использовать и для удаленного управления чужим ПК. Графический, интуитивно понятный интерфейс программы и ее внушительные возможности произвели настоящий фурор, после чего в известных кругах установка BO на чужой ПК превратилась во что-то вроде увлекательного соревнования. Back Orifice работает по принципу "клиент – сервер" и позволяет удаленно администрировать ПК, на котором предварительно установлена серверная часть. С выходом новой версии Back Orifice 2000, поддерживаемой Windows NT и имеющей открытый код, популярность "народного любимца" достигла своего апогея. Относительно BO начала высказываться и Microsoft: программа, мол, не является прямой угрозой для Windows и требует со стороны атакующего установки серверной части на машину жертвы. Так или иначе, а на сегодняшний день знаменитый Back Orifice классифицируется как самый настоящий троянский конь. По современной классификации (использована информация http://www.virusList.com), BO в базах данных различных антивирусных компаний выглядит следующим образом: ¦ Backdoor.Win32.BCa ("Лаборатория Касперского"); ¦ Orifice.svr (McAfee); ¦ W32.HLLP.Clay.dr (Symantec); ¦ BackDoor.BOrifice (Doctor Web); ¦ Troj/Orifice-A (Sophos); ¦ Backdoor:Win32/BOClay (RAV); ¦ BKDR_BO.58 8 80 (Trend Micro); ¦ Trj/BOr (Panda); ¦ Back_Orifice.Dropper (Eset). Являясь достаточно мощной утилитой удаленного администрирования, Back Orifice разрешает пользователю контролировать компьютеры при помощи обычной консоли или графической оболочки. А теперь внимание! Ни много ни мало крылатая фраза, которая весьма емко отражает возможности программы: "В локальной сети или через Internet BO предоставляет пользователю больше возможностей на удаленном Windows-компьютере, чем имеет сам пользователь этого компьютера". Согласно классификации "Лаборатории Касперского", BO (как и другие утилиты удаленного администрирования) могла вовсе и не попасть в "черный список", если бы не одно но. При запуске серверной части отсутствуют какие-либо предупреждения: "продвигаясь вглубь", троянский конь незаметно устанавливает себя в системе и затем берет ее полностью под свой контроль, при этом жертве не выдается никаких сообщений о действиях троянского коня в системе. Более того, в списке активных приложений ссылка на BO отсутствует. Распространяется BO как пакет, включающий в себя серверную часть (boserve.exe или bo2k.exe), клиентскую часть (bo2kgui.exe) и файл конфигурации сервера (bo2kcfg.exe). В дополнение к трем перечисленным компонентам пакет может содержать плагины и документацию. Все три компонента программы написаны на C++ и откомпилированы Microsoft Visual C++. Все программы имеют формат Portable Executable и могут выполняться только в среде Win32. Как вы уже поняли, основной программой в пакете является boserve.exe, он же bo2k.exe. Следует отметить, что при установке на целевой ПК сервер можно обнаружить под другими именами, вплоть до system, explore, в зависимости от фантазии того, кто конфигурировал сервер. Вторым файлом является boconfig.exe, он же bo2kcfg.exe, назначение которого – первичная настройка сервера. Программа конфигурации позволяет производить самые разнообразные настройки, вплоть до склейки сервера с каким-либо другим исполняемым файлом. Зачем это нужно, думаю, объяснять не стоит. И наконец, посредством чего осуществляется удаленное управление серверной частью – клиентская часть – bo2kgui.exe. При запуске серверной части происходит следующее: сервер BO настраивает под себя нужные порты, в результате чего открытым оказывается порт 31337.

Следует учесть, что при заражении BO порт 31337 может молчать, ведь никто не мешает настроить работу сервер/клиент на другой порт. При заражении в системном каталоге Windows появляется файл windll.dll. Далее троянский конь определяет адреса нескольких Windows API, ищет свою копию в памяти и выгружает ее, если обнаружена старая версия утилиты; попросту говоря, троянский конь сам себя обновляет. После вышеперечисленного BO, как и любой уважающий себя троянский конь, копируется в системный каталог Windows (), прописывая себя на автозапуск в следующем ключе реестра: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices После того как троянский конь закрепляется в системе, он начинает слушать 31337 UDP-порт, оставаясь в памяти Windows как скрытое приложение (то есть без активного окна и ссылки в списке приложений). После того как сервер получил команды от клиента, на машине жертвы возможно развитие следующего сценария: ¦ сервер высылает своему истинному хозяину различную информацию о системе: тип процессора, размер памяти, версия системы, установленные устройства и т. п.; ¦ сервер открывает для общего доступа диски, делая их видимыми из сети. Таким образом, удаленный пользователь получает полный контроль над зараженной системой: операции удаления, копирования, вплоть до форматирования, становятся настолько же реальными, как если бы вы работали за своим собственным ПК. Помимо перечисленного, удаленный пользователь имеет возможность: отключать текущего пользователя от сети, подвешивать систему, убивать процессы, получать и отправлять кэшированные пароли, выводить текстовые сообщения, проигрывать звуковые файлы и т. д. Вышеперечисленные возможности отнюдь не являются "верхом" того, на что способен BO: чтобы расширить список функций, достаточно скачать пару новых плагинов (plug-in) – и все! Вернемся к нашей защите. Если ваш антивирус упорно молчит, а возможность присутствия троянского коня высока, то можно попробовать обнаружить шпиона, воспользовавшись специальными утилитами вроде Trojan Remover либо другими аналогичными продуктами. Как показывает практика, этот способ доступен даже самому неопытному пользователю ПК. ¦ Advanced Spyware Remover – утилита, предназначенная для защиты персонального компьютера от вредоносных программ и шпионских модулей и позволяющая избавиться от рекламных программ, дозвонщиков, программ-шпионов, клавиатурных шпионов, троянских коней и т. д. Advanced Spyware Remover проверяет системный реестр на наличие в нем ключей, принадлежащих вышеперечисленным типам вредоносных программ. Ее главной отличительной особенностью перед аналогами является высокая скорость работы сканера и обновляемая антишпионская база сегментов вредоносного кода. ¦ SpyDefense – программа для обнаружения шпионских модулей; позволяет найти и обезвредить достаточно приличное количество компьютерных шпионов. ¦ Arovax AntiSpyware – утилита для удаления программ-шпионов. На сегодняшний день в антишпионской базе утилиты содержится свыше 33 тыс. сегментов вредоносного кода. ¦ Microsoft AntiSpyware – система разработки Microsoft для борьбы с вредоносными программами и шпионскими модулями. Как утверждает разработчик, утилита держит под контролем более 50 так называемых spyware-путей, по которым в компьютер могут попасть шпионские модули. Перечисленные утилиты можно скачать по адресу: http://www.izone.ru/security/spy/. Говоря о добротных программных средствах противодействия вредоносному ПО, напоследок стоит все же упомянуть условно бесплатную программу Anti-Spy Info, которую можно загрузить с одноименного сайта (http://anti-spy.info). При запуске программа отображает список активных процессов и автоматически загружаемых объектов (тип запуска того или иного объекта приведен в графе Запуск). Все, что нам нужно делать, – следить за списком автозагрузки на предмет появления в нем новых объектов. Следует отметить тот факт, что Anti-Spy Info обладает достаточно мощным эвристическим механизмом, анализирующим активные процессы и автоматически загружаемые объекты и определяющим вероятность их принадлежности к вирусам. Если все усилия по поимке "зло-кода" так ничего и не дали, а признаки троянизации налицо (слишком большой трафик, непонятные процессы в оперативной памяти, зависания системы, лишние открытые порты) – то пришло, как говорят, время для плана Б. Необходимо просканировать ваш ПК извне на наличие открытых портов. Зачем? Все просто. Как уже было сказано выше, при своей работе троянский конь, как правило, открывает "левый", нестандартный для нормального состояния системы порт.

Все, что вам понадобится для такой операции, – хороший сканер портов. Данная процедура высокоэффективна, и с ее помощью выявляются даже самые скрытные и хитрые троянские кони. Из сканеров можно посоветовать X-Spider, который является лучшим сканером для подобных дел. Если у вас открыты нестандартные порты, то стоит задуматься и прикрыть это дело в настройках брандмауэра (подробно о выборе брандмауэра смотрите в гл. 6). Ниже приведен далеко не полный список подозрительных портов: ¦ 23 – Tiny Telnet Server (= TTS); ¦ 25 – Ajan, Antigen, Email Password Sender, Haebi Coceda, Happy 99; ¦ 31 – Master Paradise; ¦ 121 – BO jammerkillahV; ¦ 456 – HackersParadise; ¦ 555 – Phase Zero; ¦ 666 – Attack FTP; ¦ 1001 – Silencer; ¦ 1001 – WebEx; ¦ 1010 – Doly Trojan 1.30 (Subm.Cronco); ¦ 1011 – Doly Trojan 1.1 + 1.2; ¦ 1015 – Doly Trojan 1.5 (Subm.Cronco); ¦ 1033 – Netspy; ¦ 1042 – Bla1.1; ¦ 1170 – Streaming Audio Trojan; ¦ 1207 – SoftWar; ¦ 1243 – SubSeven; ¦ 1245 – Vodoo; ¦ 1269 – Maverick's Matrix; ¦ 1492 – FTP99CMP; ¦ 1509 – PsyberStreamingServer Nikhil G; ¦ 1600 – Shiva Burka; ¦ 1807 – SpySender; ¦ 6669 – Vampire 1.0; ¦ 6670 – Deep Throat; ¦ 6883 – DeltaSource (DarkStar); ¦ 6912 – Shitheep; ¦ 6939 – Indoctrination; ¦ 7306 – NetMonitor; ¦ 7789 – iCkiller; ¦ 9872 – PortalOfDoom; ¦ 9989 – nIkiller; ¦ 10607 – Coma Danny; ¦ 11000 – SennaSpyTrojans; ¦ 11223 – ProgenicTrojan; ¦ 12076 – Gjamer; ¦ 12223 – Hackr99 KeyLogge; ¦ 12346 – NetBus 1.x (avoiding Netbuster); ¦ 12701 – Eclipse 2000; ¦ 16969 – Priotrity; ¦ 20000 – Millenium20034-NetBus Pro; ¦ 20203 – Logged!; ¦ 20203 – Chupacabra; ¦ 20331 – Bla; ¦ 21544– GirlFriend; ¦ 22222 – Prosiak 0.47; ¦ 23456 – EvilFtp; ¦ 27374 – Sub-7 2.1; ¦ 29891 – The Unexplained; ¦ 30029 – AOLTrojan1.1; ¦ 30100 – NetSphere; ¦ 30303 – Socket25; ¦ 30999 – Kuang; ¦ 31787 – Hack'a'tack; ¦ 33911 – Trojan Spirit 2001 a; ¦ 34324 – Tiny Telnet Server; ¦ 34324 – BigGluck TN; ¦ 40412 – TheSpy; ¦ 40423 – Master Paradise; ¦ 50766 – Fore; ¦ 53001 – RemoteWindowsShutdown; ¦ 54320 – Back Orifice 2000 (default port); ¦ 54321 – Schoolbus 1.6+2.0; ¦ 61466 – Telecommando; ¦ 65000 – Devil 1.03. 4.4. Практический экзорцизм – изгоняем «зло-код» голыми рукамиПроверено автором. Если в процессе работы антивирусов, чистильщиков, сканеров и прочего вы все-таки почувствовали, что экзорцист – это вы, а порции адреналина получает кто-то другой, то непременно, даже не задумываясь, вам обязательно следует «убить» его собственными руками. Для ритуала нам понадобятся: ¦ светлая голова и работающая Windows; ¦ Редактор реестра; ¦ минимальный набор специальных программ (Starter, ADinf). Как правило, процедура безопасного избавления от вредоносного ПО включает в себя ряд стадий, главными из которых будут следующие. 1. Завершение "зло-процесса". 2. Уничтожение исполняемого файла. 3. Уничтожение записи в реестре, принадлежащей вирусу/троянскому коню. Технология убийства процесса, принадлежащего "чужому", несложна и сводится к выделению процесса в списке Диспетчера задач и нажатию кнопки Завершить процесс. Понятное дело, что следующие процессы трогать не стоит: Explorer, Lsass, Services, System, Winlogon, Vsmon, Ctfmon, Svchost, Csrss, Smss. Естественно, помимо перечисленных, в Диспетчере задач можно обнаружить и другие процессы – те, которые принадлежат запущенным и резидентно выполняющимся приложениям. Это, например, avp, принадлежащий «Антивирусу Касперского», zonealarm, принадлежащий брандмауэру, и т. д. Особое внимание следует обратить на так называемые процессы-маскировщики, имитирующие истинные: explore, sys, svshost, winlogin, systrey и т. д. При невозможности остановки "зло-процесса" средствами Диспетчера задач можно воспользоваться утилитой Process Explorer или ей подобной (например, вышеупомянутой Anti-Spy Info). Здесь следует упомянуть о множестве подводных камней, с которыми может столкнуться пользователь, пытающийся "высадить" заразу из системы: ¦ никто не запретит вредоносному коду висеть в Диспетчере задач под «легальным» именем (например, svchost); ¦ "зло-процесс" может вообще не светиться в Диспетчере задач – такое вполне возможно. Вторая стадия нашего ритуала подразумевает удаление тела "зло-кода". Но опять с некоторым уточнением. ¦ Удаление такого файла может стать непреодолимым препятствием: система просто запретит удалять ею используемый файл. В этом случае удалить вирус можно будет только из другой среды (например, используя Live-CD) или, предварительно переименовав подозрительный файл, удалить его одним из возможных способов. ¦ Возможен также вариант, когда "зло-код" изменяет настройки Windows, так чтобы пользователь не мог видеть скрытые файлы (в числе которых и сам вирус). ¦ Если вирус внедрится в один из легально используемых системой файлов – кого тогда мы будем удалять?! К счастью, большинство из вариантов подобного рода несостоятельны изначально: в системе Windows присутствует служба SFC, следящая за грубой подменой системных файлов. ¦ Возможен также вариант, когда файл будет удален, но по прошествии некоторого времени легко и просто "восстанет из пепла". Как такое может быть? Да очень просто. Хотя бы посредством технологии "watch dog" (от англ. "сторожевой пес"), когда вирус или троянский конь для своей работы использует два взаимоподдерживающих файла: в случае удаления первого второй реанимирует его, и наоборот. ¦ Более продвинутый "зло-код" внедрится прямо в адресное пространство одного из доверенных процессов (например, IE, Opera и т. д.). Физически такой код будет присутствовать только в оперативной памяти! Результат – никаких следов на диске. Решение проблемы напрашивается само собой, исходя из специфических особенностей работы такого кода… Будем считать, что у читателя не возникнет трудностей с удалением исполняемого файла заразы. Но для начала его надо найти! Одним из возможных вариантов такого поиска может стать поиск системных файлов, дата создания которых отличается от остальной массы аналогичных файлов. Как это сделать? Просто. Для просмотра даты создания открываем проводник Windows, после чего в меню Вид выбираем Таблица, затем Вид > Выбор столбцов в таблице и устанавливаем флажок напротив Дата создания. Щелкнув кнопкой мыши на шапке таблицы, выбираем сортировку по убыванию даты создания, после чего самые новые файлы окажутся в начале списка. Системные файлы, чья дата создания отличается от «основной» для таких же аналогичных файлов, должны насторожить.

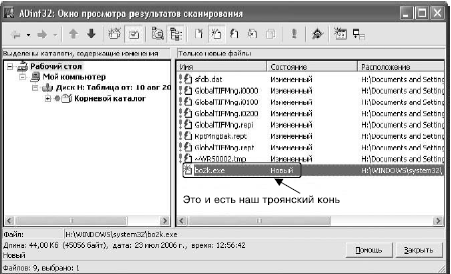

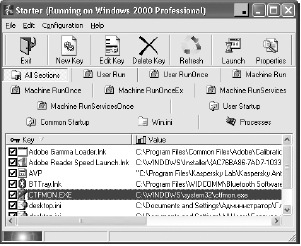

К слову будет сказано, идея о том, чтобы контролировать появление новых файлов на жестком диске, достаточно проста, но, как показала практика, более чем эффективна. Удачная ее реализация – программа-ревизор ADinf32. Ревизор, в отличие от полифагов (а к данной категории относится большинство антивирусных программ), в свежих базах не нуждается. Принцип работы ADinf32 основан на сохранении в специальной базе основных данных о каждом логическом диске в системе. При первом запуске в таблицах запоминаются объем оперативной памяти, образы главного загрузочного сектора, загрузочных секторов, список сбойных кластеров, структура дерева каталогов, длины и контрольные суммы файлов. Когда вирусный код заражает компьютер, он изменяет объект, в который внедряется исполняемый файл, главный загрузочный сектор, FAT-таблицу – что-то да изменит. Если ревизор обнаруживает на диске изменения, характерные для действия вируса/троянского коня, он предупреждает об этом пользователя. Важным отличием ADinf от других существующих программ-ревизоров является доступ к дискам без использования функций операционной системы. Такой метод доступа к дискам позволяет успешно обнаруживать стелс-вирусы (вирусы-невидимки). При условии что был сделан снимок чистой системы, найти и стереть "лишний" файл не составит особого труда (рис. 4.8). Третьим пунктом в нашем ритуале изгнания должно стать удаление "зло-записи" из реестра. Существует множество широко известных ключей автозапуска, в которые прописываются вирусы, черви, троянские кони и другие программы, пытающиеся внедриться в атакуемую систему. Запись на автозапуск "зло-кода" может быть здесь: HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run А также здесь: HKEY_CURENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce HKEY_USERS\.Default\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce  Рис. 4.8. Программа ADinf32 в действии Вышеперечисленные ветки реестра можно считать самыми распространенными путями запуска, однако эти записи составляют далеко не исчерпывающий список. Удалить запись, принадлежащую непрошеному гостю, можно, запустив редактор реестра (откройте меню Пуск, щелкните на ссылке Выполнить и в появившемся окне введите команду regedit) или же воспользовавшись специализированными утилитами типа Starter (рис. 4.9).  Рис. 4.9. Утилита Starter в действии И напоследок один из примеров излечения системы от вируса, который при своей работе просто-напросто отключал "Антивирус Касперского 7.0", Nod32, Dr.Web и другое антивирусное программное обеспечение. Вирус присутствовал в базах перечисленных антивирусов, но отключал их прежде, чем они пытались удалить его. Выход оказался достаточно простым: в данном случае эффективным средством против упреждающей деструктивной деятельности такого вируса оказалась загрузка системы из-под учетной записи с пользовательскими привилегиями (до этого момента систему загружали из-под прав администратора, и вирус, соответственно, имел практически неограниченные привилегии, в том числе и возможность управления антивирусным ПО). В связи с этим уместно упомянуть одно из главных правил антивирусной безопасности: вирусный код может все то, что может пользователь. Вывод: работа с пользовательскими правами в системе значительно снижает как риск заражения, так и возможные деструктивные последствия запуска вредоносного кода. |

|

|||

|

Главная | В избранное | Наш E-MAIL | Добавить материал | Нашёл ошибку | Наверх |

||||

|

|

||||